İranlı hacker grubu VPN sunucularına saldırı düzenlemeye devam ediyor. İranlı hacker’lar büyük şirketlerin içine sızmak için Pulse Secure, Fortinet, Palo Alto Networks, ve Citrix VPN gibi markaları hedef almaya başladı.

2019 yılı, Pulse Secure, Palo Alto Networks, Fortinet, ve Citrix gibi firmalar tarafından satılan çok sayıda VPN sunucusunun dahil olduğu büyük güvenlik hatalarının açığa çıktığı yıl olarak hatırlanacak.

Yayımlanan bir habere göre, İran hükümeti tarafından desteklenen hacker grubu, geçtiğimiz sene VPN sunucularından kaynaklanan hataları bulup herkese duyurmayı birincil önceliği haline getirmişti. Bu sayede dünya genelindeki büyük şirketlerin içine sızmayı hedeflemişlerdi.

Siber güvenlik firması ClearSky tarafından yapılan açıklamaya göre, İranlı hacker grubu, bilişim sistemleri, telekomünikasyon, havacılık, petrol, güvenlik ve hükümet alanlarında çalışmalar yapan şirketleri hedef alıyor.

ClearSky tarafından yapılan açıklamaya göre, 2019 yılında Pulse Secure “Connect” VPN (CVE-2019-11510), the Fortinet FortiOS VPN (CVE-2018-13379), ve Palo Alto Networks “Global Protect” VPN (CVE-2019-1579) sunucularında oluşan güvenlik açıklarını çok hızlı bir şekilde hedef alıp açığa çıkarmıştı.

Kurumsal ağlar hedef listesinde

Bu sistemlere yapılan saldırılar geçtiğimiz yaz başladı. Sistemdeki hatalar kamuoyuna sunulsa da, saldırılar 2020 yılında da devam etti. Dahası, diğer VPN sunucuları ile ilgili de güvenlik açıkları ortaya çıkarıldı ve İranlı hacker grubu bu sunuculara da saldırdı.

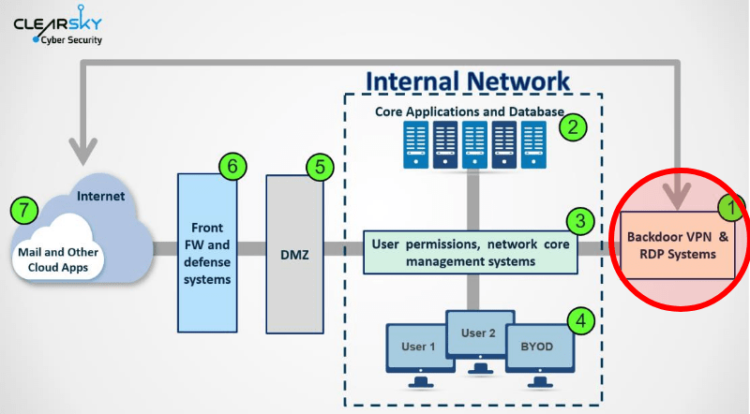

ClearSky raporuna göre, hacker grubunun bu saldırıları yapma amacı kurumsal ağları ortadan kaldırıp kendi sistemleri ile ilerleyerek şirketlerin içine sızmak. Ve sonrasında da şirketlere zarar vermek.

Saldırılarının ilk aşaması (kurumsal ağları ortadan kaldırma) hedeflenen VPN sunucularına saldırmak. İkinci aşamasa ise pek çok karmaşık araç ve tekniğin birleşiminden oluşuyor. Bu da İranlı hacker grubunun zaman içerisinde kendini ne kadar geliştirdiğini gösteriyor.

Örneğin, hacker grubu, uzun süredir bilinen bir tekniği kötüye kullandı. Windows sistemindeki Sticky Keys aracı ile Admin yetkisini manüpüle etmeyi başardı. [1, 2, 3, 4].

Ayrıca, herkesin kullanımına açık olan JuicyPotato ve Invoke the Hash adlı hack programlarını kullandılar. Herkesin kullanımına açık bir program bulamadıklarında ise kendi geliştirdikleri kötücül yazılımlar ile saldırılarını gerçekleştirdiler. ClearSky tarafından yapılan açıklamaya göre bu yazılımlardan bazıları aşağıdaki şekilde:

- STSRCheck

- POWSSHNET

- Custom VBScripts

- Socket-based backdoor over cs.exe

- Port.exe

Tek bir kişi gibi hareket eden gruplar

ClearSky raporunda bahsedilen bir diğer haber ise İranlı hacker gruplarının iş birliği içinde olup tekmiş gibi davranıyor olmaları. Hacker’ların dünya çapındaki VPN sunucularına yaptığı saldırıların en azından 3 İranlı hacker grubu tarafından yapıldığı düşünülüyor.

Veri Hırsızlığı

Saldırıların arkasındaki asıl amaç saldırı yapılan alanları keşfetmek ve ileride yapılması planlanan operasyonlar için buralara sızmak.

ClearSky, tüm bu güvenlik açığa bulunan sunuculara sızmalarının sonucu olarak ileride karşımıza veri çalan kötücül yazılımların çıkacağından korkuyor. ClearSky, bu durumun şirketlerin geleceğini tehdit edeceğinden endişe duyduğunu belirtti.

2019 Eylül’de bu tarz senaryoların mümkün olduğu da görüldü. ZeroCleare ve Dustman adında 2 kötücül yazılımın veri çaldığı keşfedildi. Bu iki yazılım da yine İranlı hacker grubu ile ilişkilendirildi.

Bu yüzden ClearSky, aylar süren saldırıların ardından VPN sunucularını iyileştiren şirketleri, herhangi bir saldırı ile karşı karşıya kalmamaları için iç ağ ve sunucularını kontrol etmeleri adına uyarıyor.