Microsoft Activation Scripts (MAS) aracının resmi ‘get.activated.win’ alan adını taklit eden ‘get.activate[.]win’ adlı sahte bir alan adı, Windows sistemlerine Cosmali Loader zararlı yazılımını yükleyen kötü amaçlı PowerShell betikleri dağıtmak için kullanıldı. Reddit kullanıcıları dün platformda, sistemlerinde bu enfeksiyonu bildiren açılır uyarılar aldıklarını rapor etti.

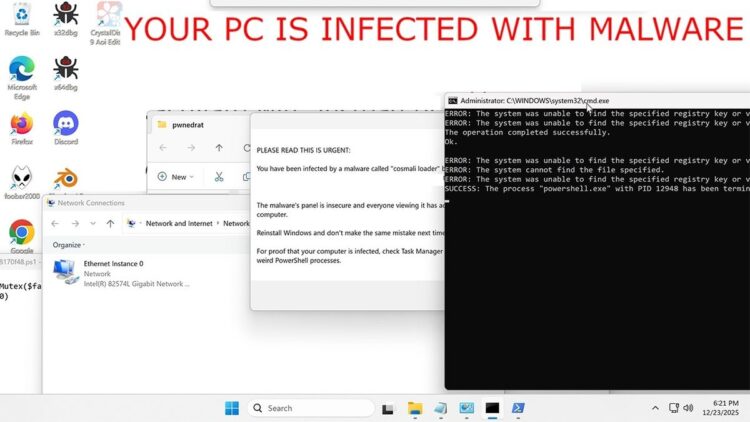

BleepingComputer’ın incelemesine göre, saldırganlar MAS aktivasyon talimatlarında yer alan meşru alan adındaki tek harf farkını (‘d’ harfi) kullanarak kullanıcıların yazım hatası yapmasını hedefledi. Kullanıcılar, PowerShell üzerinden Windows aktivasyonu sırasında ‘get.activated.win’ yerine ‘get.activate[.]win’ yazdıkları için enfekte olduklarını belirten uyarı mesajları aldı. Mesajda şu ifade yer aldı: “You have been infected by a malware called “cosmali loader” because you mistyped “get.activated.win” as “get.activate[.]win” when activating Windows in PowerShell. The malware’s panel is insecure and everyone viewing it has access to your computer. Reinstall Windows and don’t make the same mistake next time. For proof that your computer is infected, check Task Manager and look for weird PowerShell processes.”

Güvenlik araştırmacısı RussianPanda, uyarıların açık kaynaklı Cosmali Loader zararlı yazılımıyla ilişkili olduğunu belirledi. RussianPanda, BleepingComputer’a Cosmali Loader’ın kripto madenciliği araçları ve XWorm uzaktan erişim truva atı (RAT) yükleyebildiğini aktardı. Uyarı mesajlarının kim tarafından gönderildiği netleşmedi; ancak bir araştırmacının zararlı yazılımın kontrol paneline erişerek kullanıcıları bilgilendirdiği değerlendirildi. Benzer açılır bildirimler daha önce GDATA malware analisti Karsten Hahn tarafından da tespit edilmişti.

MAS, GitHub’da barındırılan ve açık kaynaklı bir PowerShell betik koleksiyonu olarak Microsoft Windows ve Office aktivasyonunu HWID aktivasyonu, KMS emülasyonu ile Ohook ve TSforge gibi bypass yöntemleriyle otomatikleştiriyor. Microsoft, projeyi lisanssız ürün aktivasyonu sağlayan korsanlık aracı olarak nitelendirerek lisanslama sistemini atlattığını ifade etti.

Proje geliştiricileri, kullanıcıları kampanya konusunda uyardı. Kullanıcılara, çalıştırılacak komutları doğrulamaları, anlamadıkları uzak kodları yürütmekten kaçınmaları, her zaman sandbox ortamında test etmeleri ve komutları yeniden yazarken yazım hatalarını önlemek için dikkatli olmaları tavsiye edildi. İleri sürülenlere göre, resmi olmayan Windows aktivatörleri defalarca zararlı yazılım dağıtımı için kullanıldı.