Siber güvenlik sektörü, yeni bir tehdit ile karşı karşıya: WordPress web sitelerini hedef alan ve kendini popüler WordFence güvenlik eklentisi olarak gizleyen bir kötü amaçlı yazılım. Kötü amaçlı yazılım, site yöneticilerine sahte bir güvenlik hissi vererek, aslında temel koruma mekanizmalarını devre dışı bırakıyor ve saldırganlar için arka kapılar açıyor. Peki, bu kötü amaçlı yazılım nasıl tespit edildi ve nasıl çalışıyor?

Gizli tehlike nasıl keşfedildi?

Sucuri‘deki güvenlik uzmanlarının yaptığı rutin bir güvenlik kontrolü sırasında, bir WordPress tabanlı web sitesinin tehlikeye girdiği ortaya çıktı. 2021 yılında GoDaddy’de yaşanan ve yaklaşık 1,2 milyon WordPress sitesini etkileyen veri ihlalinden sizlere bahsetmiştik. İlk başta, site yöneticisi olası bir kredi kartı hırsızlığı konusunda endişelendi ve tehdidi hızla ortadan kaldırdı. Ancak güvenlik uzmanları, daha derinlemesine bir analiz yaparak daha sinsi bir sorunu ortaya çıkardı: WordFence’in tespitini atlatmak ve işlevlerini etkisiz hale getirmek için tasarlanmış kötü amaçlı bir eklenti.

Kötü amaçlı eklentiler, genellikle saldırganların WordPress web sitelerine sızmak için kullandıkları yaygın bir taktiktir. Söz konusu durumda, şüpheli eklentinin adı wp-engine-fast-action idi. Web sitesi WPEngine’de barındırılmadığı ve bu adı taşıyan meşru bir eklenti bulunmadığı için adı oldukça yanıltıcıydı. Eklentinin keşfi, WordPress siteleri için ne kadar büyük bir tehlike oluşturduğunu gösterdi.

WordFence güvenlik açığının detayları

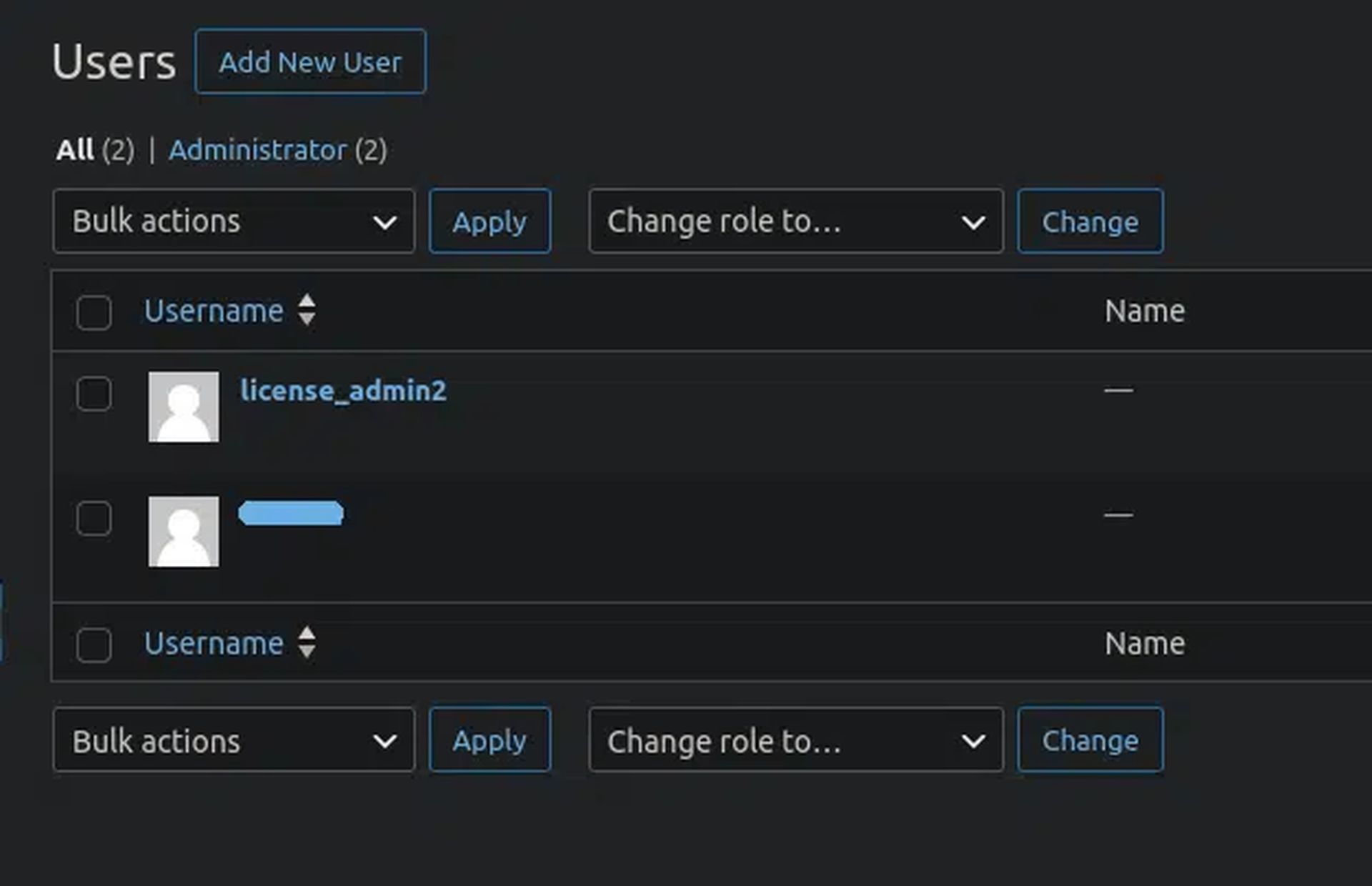

WordFence, 5 milyondan fazla etkin kurulumu olan önde gelen bir güvenlik çözümü olarak kullanıcılarına hizmet veriyor. Sağlam özelliklerine rağmen, bu kötü amaçlı yazılım, base64 kodlaması, birleştirme ve ters dizeler kullanarak gerçek amacını gizleyen bir betik içeriyordu. Eklentinin kodu çözüldüğünde, zararlı amacı açıkça ortaya çıktı: WordFence eklenti dizininin adını değiştirerek eklentiyi devre dışı bırakıyor, yeni bir kötü amaçlı yönetici kullanıcısı oluşturuyor veya mevcut bir kullanıcının ayrıcalıklarını yükseltiyordu.

Öte yandan kötü amaçlı yazılım, saldırganların siteye erişimini sürdürebilmek için çeşitli yöntemler kullanıyordu. İlk kötü amaçlı yazılım kaldırma işleminden sonra bile saldırganlar için yeniden enfeksiyon vektörü görevi görebiliyordu.

Saldırganlar, tespit edilmekten kaçınmak için eklentiye ek dosyalar eklemişler. main.js dosyası, WordFence’in ayarlarını manipüle eden ve güvenlik taramalarının etkin olmadığı halde etkin olduğu izlenimini veren gizlenmiş JavaScript kodu içeriyordu. style.css dosyası ise sahte eklentinin ve kötü niyetli yönetici kullanıcısının varlığını WordPress panosundan gizliyordu.

Kötü amaçlı yazılımın kısa ama etkili kodu, kullanıcıları sitelerinin güvenli olduğuna inandırmada oldukça başarılıydı. WordPress sitelerinin güvenliği için alınması gereken önlemleri gözler önüne seren bu olay, WordPress kullanıcılarının daha dikkatli olmalarını ve güvenlik önlemlerini doğru bir şekilde uygulamalarını gerektiriyor.

Öne çıkan görsel kaynağı: Fikret Tozak / Unsplash