WPA3 artık WiFi ağını iki yeni saldırı türünden koruyor. WPA2’de keşfedilen güvenlik açıkları, standardizasyon kuruluşlarının yeni bir güvenli şifre oluşturma sistemi üzerinde çalışmaya başlamasına neden olmuştu.

WPA3, yönlendiricilerimize bu şekilde geldi. Ancak bu standart, pek çok güvenlik açığına sahip olduğu için iyi bir başlangıç yapmadı. Yavaş yavaş, bunlar yamalandı ve iki yeni saldırı türüne karşı yeni korumalar eklendi.

Piyasada WiFi 6 ve WPA3’e sahip, fiyatları ucuz olan, çok fazla sayıda yönlendirici var. Geçen yıl piyasaya sürülen anakartlar, dizüstü bilgisayarlar ve cep telefonları da her iki standardı destekliyor. Buna bağlı olarak WPA3 standardı sürekli olarak geliştiriliyor.

WPA3 ilk olarak Aralık 2019’da, EAP-TLS, EAP-TTLS veya EAP-PEAP kullanırken ikiz saldırıları önleyen ilk büyük iyileştirme güncellemesi aldı. Aralık 2020’de, ağda aktif olan çeşitli saldırılara karşı başka yeni özellikler eklendi. Toplamda, standardın şu ana kadar korunabildiği dört saldırı türü var, ancak WiFi Alliance bunlardan yalnızca ikisini detaylı bir biçimde açıkladı.

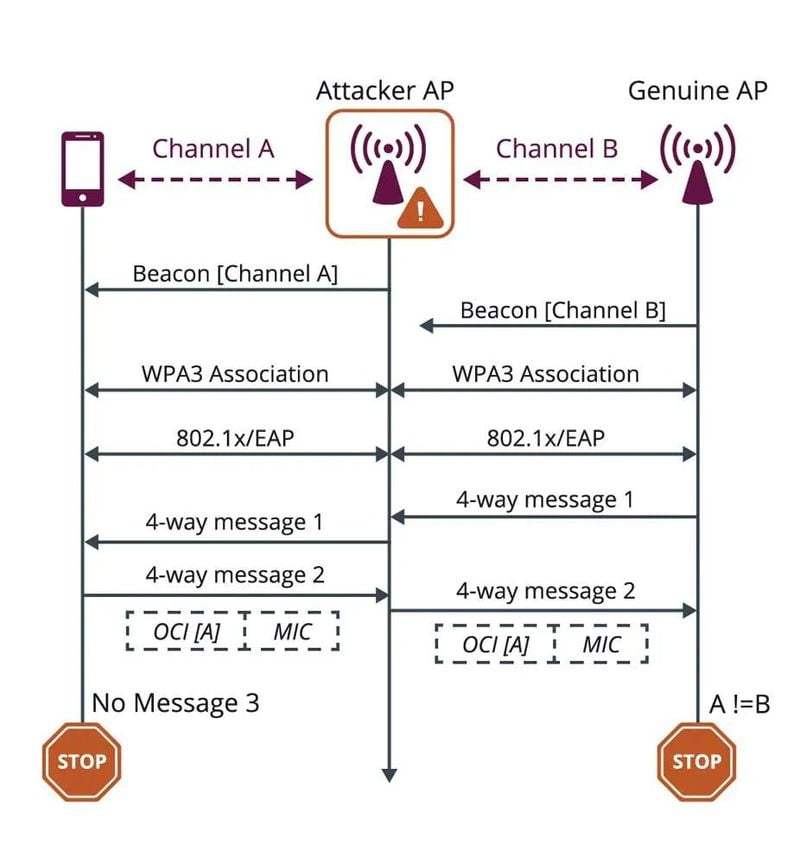

İşletim Kanalı Doğrulaması (OCV)

İlki İşletim Kanalı Doğrulaması’dır (OCV). Doğrulama gerektirmeyen ağ keşif sistemlerinden yararlanan saldırılar, hackerlar tarafından yıllardır kullanılmaktadır. KRACK saldırılarının istismar ettiği özelliklerden biri, erişim noktasının ve cihazın iletişimde kullanılabilecek frekansları, bant genişliğini ve maksimum gücü bilmesini sağlayan İşletim Kanalı Bilgileri (OCI) idi. OCI kimlik doğrulamasının yokluğunda, bu tür saldırılar gerçekleştirilebiliyordu.

Bu nedenle, WPA3, olası bir ortadaki adam saldırısından kaçınmak için OCI’yi doğrulayan İşletim Kanalı Doğrulamasını geliştirdi. Görüntüde, erişim noktası (örneğin yönlendirici) tarafından alınan bilgilerin alındığı kanalla eşleşmemesi durumunda onayın nasıl iptal edildiğini görebiliyoruz. Bu sayede, bir saldırgan kendisini ortadaki adam saldırısı gerçekleştirecek şekilde konumlandıramayacaktır.

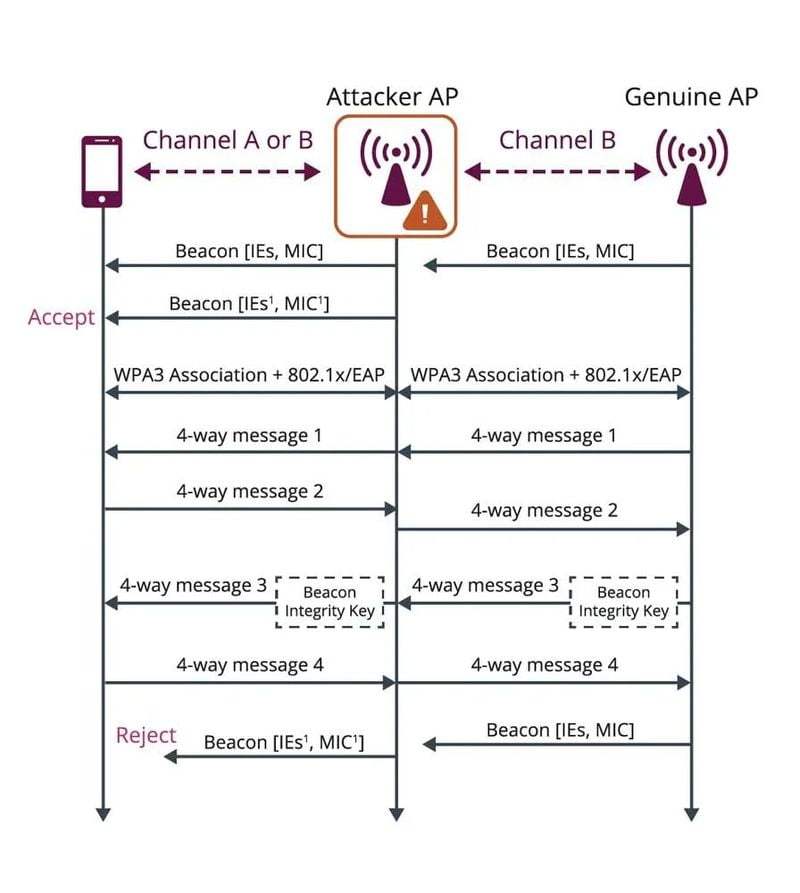

İşaret Koruması

İkinci koruma özelliğine ise İşaret Koruması denir. Bu koruma önlemiyle, bir erişim noktası, ilişkilendirme işlemi sırasında kullanıcısına bir İşaret Bütünlük Anahtarı (BIK) sağlar ve gönderilen bu anahtar her çerçeveye bir bütünlük kontrol mesajı ekler. Sonuç olarak, erişim noktasıyla ilişkili istemciler kendilerine ulaşan her küçük veri parçasının bütünlüğünü doğrulayabilir, böylece bir cihazı daha fazla güç kullanmaya, hızı düşürmeye veya kanalları değiştirmeye zorlama gibi kurcalanmaları önleyebilir.

Bu küçük iyileştirmelerle, standart giderek daha güvenli ve sağlam hale geliyor ve saldırılara karşı kırılmasını önlemek için karmaşık ve uzun bir parola gerektiren WPA2 ile gerçekleştirilebilecek sözlük saldırılarına karşı savaşıyor.